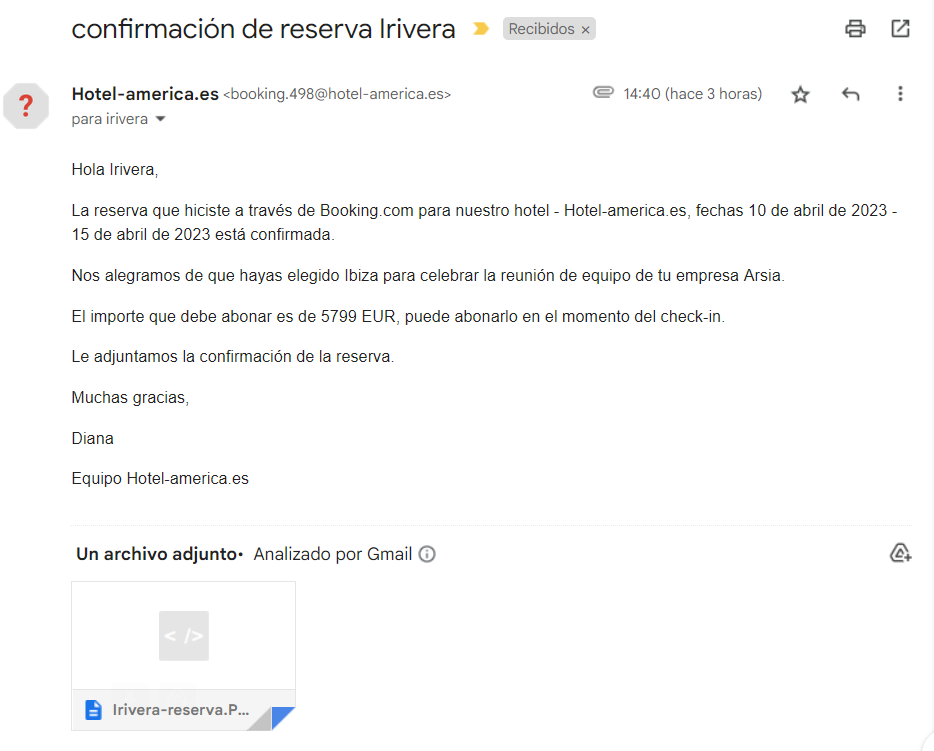

Viendo las noticias cada vez está menos claro eso de que «los tiempos adelantan que es una barbaridad». Pero lo que parece que ha adelantado una barbaridad es el phishing. Sí, esos correos (generalmente) que intentan pillarte imitando a Correos, o a un banco, o… Esta mañana me ha llegado uno interesante. Bastante personalizado, aunque no lo suficiente. Y, eso sí, marcado en la bandeja de entrada de mi correo de Gmail como «importante».

No saben cómo me llamo, pero es interesante que usen el nombre de una empresa de la que fui administrador y que estuvo funcionando entre 2009 y 2014: Arsia. No intentan parecerse a nada de lo que recibo todos los días (y que va directo a la bandeja de spam): en su lugar, el timador ha optado por lo que podríamos llamar «táctica de choque». Un supuesto pago adeudado de 5799 €.

No existe ningún Hotel América en Ibiza, ni mi empresa Arsia tuvo empleados a los que regalar un getaway. El correo llegó a una antigua cuenta corporativa, que ahora tengo redireccionada a otra. Siempre con la infraestructura de la Gran G. Por su parte, la supuesta confirmación de la reserva que viene adjunta es un fichero con la extensión .PDF.html. Supongo que la parte del PDF está en mayúsculas para que no me fijara en la coletilla, que revela su auténtica naturaleza.

Siendo como soy una persona curiosa, tenía que abrirlo. ¡Pero no en el navegador, claro!

No hagáis esto en casa sin la supervisión de un adulto.

El editor de texto muestra algo así (recorto solo la parte del cuerpo: la cabecera contiene algunos enlaces más, pero la mayor parte codifica un favicon mediante una URL de tipo data.

No tengo a mano las herramientas para probar el código en un entorno seguro, pero estoy convencido de que lo que se supone que aparecería sería algo como lo descrito en esta página: una interfaz para introducir usuario y contraseña calcada a la de Outlook. Aparte de por las pistas que el código (¡sin ofuscar!) da, también porque el favicon que comentaba antes es el que Outlook usa.

De haber caído en la trampa, quizá me hubiera extrañado que una ventana de Outlook me pidiera los datos de una cuenta de Gmail, pero a fin de cuentas el dominio de origen de la petición es todo lo genuino que puede ser; el de ese supuesto hotel ibicenco.

Pero ¿qué pasa si tiramos de ese hilo? Cuando uno indaga en dominios.es, aparece un nombre y algunos datos de contacto de una sociedad anónima española dedicada a los «alojamientos turísticos y otros alojamientos de corta estancia», según el código CNAE que revela uno cualquiera de los buscadores de empresas existentes. Tirando de ese hilo aparece también una dirección. ¡El hotel es real! Pero no está en Ibiza, sino en Igualada. Uno nunca puede ser lo suficientemente precavido, así que envío la supuesta URL del hotel a un servicio de detección de malware, PolySwarm. Sale inocente.

Otra de las derivadas posibles es el estudio de las cabeceras SMTP del mensaje. Esto revela que el mensaje viene con todas las bendiciones de un correo enviado desde una dirección «legítima»: directivas SPF, firma DKIM… Pero identifica una proveniencia diferente del dominio que había investigado antes. Una dirección de un proveedor de internet brasileño. Y, una vez más, un nombre. Un juego de espejos y sombras.

No soy experto en estos asuntos, así que lo dejaré aquí. Pero no sin antes haceros (y hacerme, de rebote, que nadie está exento de que lo pillen con la guardia baja) una advertencia:

Tened cuidado ahí fuera.

Adenda 8/03/2023: he corregido un párrafo del texto; tras estudiar las cabeceras SMTP del mensaje, me da la impresión de que el dominio hotel-america.es no tiene por qué tener ningún servidor comprometido. La propia URL del hotel (legítimo) no muestra signos de estar infectada con malware.